Khawatir data VPS Anda disadap saat mengakses dari jaringan publik? Atau mungkin Anda ingin mengamankan koneksi remote ke server dengan enkripsi tingkat tinggi? WireGuard VPN hadir sebagai salah satu solusi modern yang bisa Anda gunakan. Dalam artikel ini, kami akan membahas secara detail tentang pengertian hingga cara install WireGuard VPN di Ubuntu pada layanan VPS KVM di Rumahweb Indonesia.

Sebelum membahas tentang cara install WireGuard VPN di Ubuntu, terlebih dahulu akan kami bahas tentang apa itu VPN, WireGuard VPN, serta fungsinya, agar Anda lebih memahami artikel yang kami buat. Simak informasi berikut ini.

Apa itu VPN?

VPN adalah singkatan dari Virtual Private Network, yaitu teknologi yang digunakan untuk membuat jalur komunikasi aman dan privat melalui jaringan internet. Salah satu fungsi utamanya adalah mengamankan komunikasi internal antar kantor perusahaan atau komunitas tertutup agar terlindungi dari akses publik yang tidak diinginkan.

Selain itu, VPN juga bisa dikonfigurasi untuk mengamankan aktivitas browsing Anda di internet. Dengan menggunakan VPN, semua komunikasi data akan dienkripsi dan IP address asli Anda akan disembunyikan, digantikan dengan IP address dari server VPN. Hasilnya, aktivitas online Anda menjadi lebih aman dan privat.

Apa itu WireGuard VPN?

WireGuard adalah protokol VPN modern untuk membuat koneksi internet lebih aman dan privat. WireGuard sendiri menerapkan beberapa teknologi enkripsi terbaru untuk menjaga data tetap aman saat mengirim atau menerima informasi.

Dari referensi yang kami baca, WireGuard mewajibkan setiap perangkat memiliki kunci unik, sehingga komunikasi hanya bisa dilakukan antar perangkat yang dipercaya. Berikut adalah beberapa teknologi enkripsi WireGuard:

- urve25519 – Digunakan untuk pertukaran kunci publik (key exchange). Ini memastikan kedua pihak bisa membuat kunci sesi bersama secara aman tanpa risiko disadap.

- ChaCha20 – Algoritma utama untuk enkripsi data. Lebih cepat dan aman dibanding AES di banyak perangkat, terutama mobile.

- Poly1305 – Digunakan untuk autentikasi pesan (message authentication). Ini memastikan data tidak diubah atau dimanipulasi saat dikirim.

- BLAKE2s – Digunakan untuk hashing dan integritas data. Lebih cepat dari SHA-2 dan tetap aman.

- HKDF (HMAC-based Key Derivation Function) – Digunakan untuk menurunkan kunci sesi dari kunci utama secara aman, sehingga setiap sesi tetap unik.

Dengan banyaknya metode enkripsi WireGuard, menjadikannya protokol VPN yang cukup kuat dan handal dalam melindungi lalu lintas data.

Syarat Teknis WireGuard VPN

WireGuard dapat diinstal pada berbagai spesifikasi VPS. Berikut detail kebutuhan minimum untuk menjalankan WireGuard di layanan VPS.

| Jumlah Pengguna Aktif | CPU | RAM | Bandwidth Rekomendasi |

|---|---|---|---|

| 1–10 user | 1 core (2.0+ GHz) | 512 MB – 1 GB | 10–50 Mbps |

| 10–50 user | 2 core (2.0+ GHz) | 2 GB | 50–200 Mbps |

| 50–200 user | 4 core | 4–8 GB | 200 Mbps – 1 Gbps |

| >200 user | 8 core+ | 8 GB+ | 1 Gbps+ |

Rekomendasi tambahan:

- Gunakan CPU dengan dukungan AES-NI (hardware acceleration untuk enkripsi).

- Gunakan SSD storage untuk performa I/O lebih baik.

- Pastikan network interface mendukung kecepatan tinggi (1 Gbps atau lebih).

WireGuard menggunakan port UDP 51820, pastikan Anda telah whitelist di firewall. Pada panduan ini, kami menggunakan sistem operasi linux Ubuntu 24.

Cara Install WireGuard dan konfigurasi di VPS

Setelah mengetahui apa itu WireGuard dan syarat teknisnya, langkah selanjutnya yaitu dengan menginstallnya dalam VPS.

Perlu kami informasikan bahwa penyetingan WireGuard sedikit lebih rumit dari kebanyakan VPN konvensional lainnya, sehingga Anda perlu menyimaknya bagaimana cara konfigurasi untuk server WireGuard dan konfigurasi disisi Klien.

Step 1. Update dan Install WireGuard

Sebelum memulai penginstallan, pastikan Anda telah memperbarui package linuxnya dan selanjutnya lakukan instalasi WireGuard mengikut perintah berikut:

sudo apt update && sudo apt install wireguard -yTunggu hingga proses instalasi selesai, kemudian verifikasi WireGuard menggunakan perintah wg --version

Step 2. Konfigurasi WireGuard

Langkah konfigurasi dimulai dari generate private dan public key untuk ditambahkan dalam file wg0.conf yang berada di folder /etc/wireguard/

Proses generate private dan public key dengan mengeksekusi perintah berikut:

wg genkey | sudo tee privatekey | sudo wg pubkey | sudo tee publickeyUntuk melihat hasil generate dengan perintah cat:

# cat privatekey

# cat publickeySilahkan catat key tersebut untuk ditambahkan dalam file wg0.conf:

[Interface]

Address = 10.0.0.1/24

ListenPort = 51820

PrivateKey = <PRIVATE-KEY-SERVER>

DNS = 94.140.14.14, 94.140.15.15Diatas merupakan isi dari file wg0.conf. Berikut detail penjelasannya:

- Address = Bukan IP publik/private bawaan VPS melainkan IP Address private custom dan bisa Anda ganti ke IP Address internal lainnya.

- PrivateKey = Ini merupakan private key dari server WireGuard

- DNS = DNS resolver AdGuard, bisa Anda ganti menjadi DNS Google dan lainnya atau menonaktifkan dengan menambahkan simbol # didepan DNS.

Step 3. Aktifkan IPv4 Forward

Langkah ketiga ini berkaitan dengan konfigurasi base Ubuntu untuk kernelnya dengan menambahkan IPv4 Forward. Konfigurasi dilakukan dalam file /etc/sysctl.conf:

vm.swappiness = x

kernel.sysrq = x

net.ipv4.neigh.default.gc_stale_time = x

net.ipv4.ip_forward= 1Pada contoh diatas, perhatikan bagian <net.ipv4.ip_forward=1>, pastikan telah ada dalam file sysctl.conf dengan nilai ‘1’. Jika ternyata belum ada, Anda cukup tambahkan dan simpan konfigurasinya.

Langkah selanjutnya dengan menjalankan perintah berikut:

sudo systemctl enable wg-quick@wg0

sudo wg-quick down wg0

sudo wg-quick up wg0Hingga pada tahap ini, setting di sisi server WireGuard sudah hampir selesai dan siap dihubungkan dengan perangkat klien.

Cara Install WireGuard dan konfigurasi Perangkat Klien

Perangkat klien kami menggunakan smartphone android, silahkan download aplikasi WireGuard dan Termux (terminal) di PlayStore.

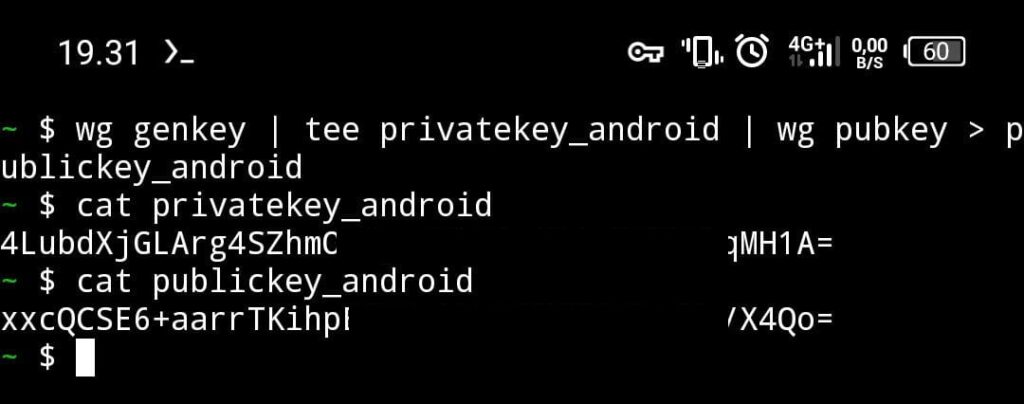

Step 1. Buka Termux di Android

Setelah semua aplikasi terinstall, langkah awal dengan menjalankan perintah berikut:

pkg install wireguard-toolsTunggu beberapa saat hingga proses instalasi selesai, kemudian jalankan perintah dibawah:

wg genkey | tee privatekey_android | wg pubkey > publickey_androidcat privatekey_android

cat publickey_androidStep 2. Tambahkan Konfig di VPS

Kedua file key tersebut akan digunakan sebagai kunci komunikasi klien dan server. Silahkan copy public-key Android tersebut lalu tambahkan dalam file wg0.conf dengan contoh dibawah:

[Interface]

Address = 10.0.0.1/24

ListenPort = 51820

PrivateKey = <PRIVATE-KEY-SERVER>

DNS = 94.140.14.14, 94.140.15.15

[Peer]

PublicKey = <PUBLIC-KEY-ANDROID>

AllowedIPs = 10.0.0.2/32Pastikan susunan configurasinya seperti contoh diatas, kemudian simpan.

Step 3. Buka Aplikasi WireGuard Android

Langkah terakhir, silahkan Anda copy privatekey android di Termux dan tambahkan dalam aplikasi WireGuard.

| Field | Deskripsi / Keterangan | Contoh Isian |

|---|---|---|

| Nama | Nama VPN (bebas) | VPN-Android |

| Private key | Kunci private. Copy dari Termux | 4LubdXjGLA... |

| Public key | (Terisi otomatis setelah private key dibuat — jangan diubah) | xxcQCSE6... |

| Addresses | 10.0.0.2/32 | Sesuai yang ada di wg0.conf |

| DNS servers | Kosongkan, sudah menggunakan default DNS wg0.conf | 94.140.14.14, 94.140.15.15 |

Pastikan kembali semua field sudah terisi dengan benar, kemudian aktifkan profil VPN dan lakukan uji coba.

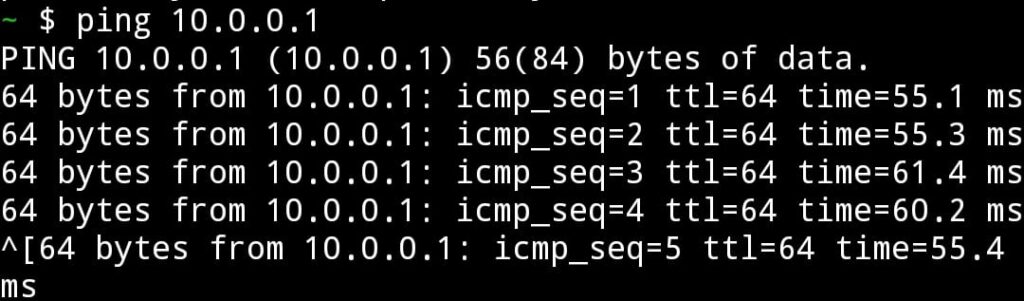

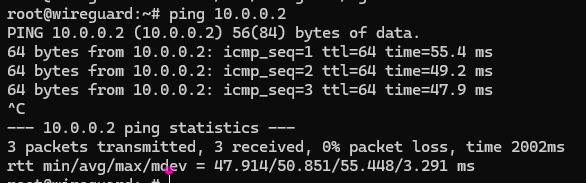

Uji Coba WireGuard VPN

Pastikan pada tahap sebelumnya tidak terdapat kesalahan atau terlewat agar tahap uji coba ini tidak menemukan kendala.

Jalankan aplikasi Termux lalu jalankan perintah ping ke ip internal milik server WireGuard.

Kemudian lakukan ping dari server WireGuard ke IP internal Android seperti gambar dibawah:

Terlihat bahwa koneksi server ke klien dan sebaliknya terhubung dengan baik, sehingga Anda sudah bisa menggunakannya untuk transfer data internal.

Jika VPN tidak terhubung ke internet, maka Anda bisa menambahkan routing NAT di file wg0.conf menjadi berikut:

[Interface]

Address = 10.0.0.1/24

ListenPort = 51820

PrivateKey = <PRIVATE-KEY-SERVER>

DNS = 94.140.14.14, 94.140.15.15

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

[Peer]

PublicKey = <PUBLIC-KEY-ANDROID>

AllowedIPs = 10.0.0.2/32Ganti eth0 dengan interface jaringan VPS Anda, cek menggunakan perintah: ip a

Penutup

Dengan membuat server WireGuard VPN, Anda dapat dengan bebas melakukan konfigurasi sesuai kebutuhan dan penuh kontrol daripada menggunakan layanan VPN orang lain yang dapat menyebabkan kebocoran data.

Itu dia panduan kami tentang cara install WireGuard VPN di VPS, semoga dapat membantu.