SSH adalah protokol jaringan kriptografi yang sering digunakan untuk melakukan komunikasi data secara aman dan menggunakan antarmuka baris perintah(command line). SSH juga menjadi salah satu target incaran peretas dalam melakukan aksi brute force untuk bisa mendapatkan user atau password yang benar dan melakukan remote ke server korban dari jarak jauh. Lalu, bagaimana cara mengamankan SSH VPS?

Pada panduan kali ini, Rumahweb akan memberikan cara mengamankan akses SSH pada VPS dengan memanfaatkan Fail2ban untuk otomisasi blocking ip yang tidak wajar.

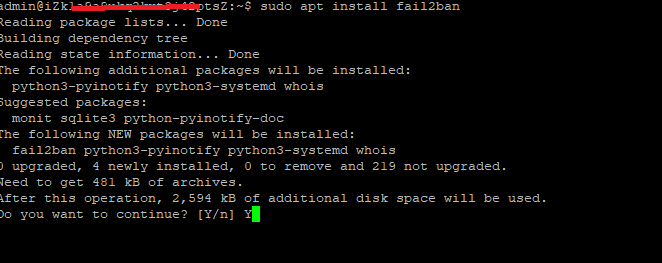

Update dan Install Fail2ban

Langkah pertama, Anda perlu melakukan update pada sistem yang digunakan untuk mendapatkan latest package dan selanjutnya, install Fail2ban.

$ sudo apt update

$ sudo apt install fail2ban

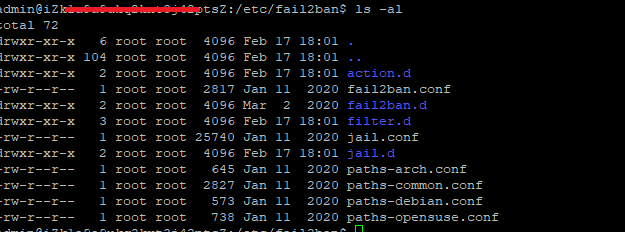

Buat File dan Konfigurasi jail.local

Pada langkah kedua, Anda dapat menyalin file config yang telah disediakan oleh Fail2ban yaitu jail.conf dan menjadikannya sebagai jail.local menggunakan perintah cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local . Namun pada panduan ini, kami akan membuat file baru tanpa menyalinnya.

$ ls -al /etc/fail2ban/

Berikut perintah untuk membuat file jail.local secara langsung:

$ sudo nano /etc/fail2ban/jail.local

Untuk save file jail.local, silahkan tekan Ctrl+x , pilih Y tekan Enter

Penjelasan:

sshdaemon – protokol keamanan yang akan diaplikasikan

enabled – true, untuk mengaktifkan sshd

port – ssh, umumnya port 22

filter – sshd , bisa menggunakan ufw (optional)

logpath – lokasi log yang dapat digunakan untuk monitoring

maxretry – maksimal percobaan sebelum terblok otomatis

bantime – 3600, hitungan dalam detik artinya jika terblokir maka untuk release otomatis tunggu 1 jam

ignoreip – daftar putih untuk ip tertentu agar terhindar dari terblok

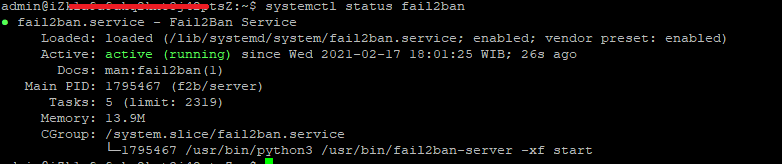

Restart Fail2ban dan Testing

Pada tahap ini, Anda perlu restart service fail2ban agar penyetingan yang telah dibuat dapat dijalankan dengan baik. Anda perlu cek status fail2ban dan memastikan statusnya running.

$ systemctl restart fail2ban.service

$ systemctl status fail2ban

Gambar diatas menginformasikan bahwa layanan fail2ban sudah aktif tanpa kendala. Tahapan selanjutnya adalah testing, dan telah kami lakukan dengan hasil percobaan dibawah:

Pada gambar diatas, kami coba akses melalui ip berbeda yaitu 103.247.10.53 dengan target yang telah terpasang Fail2ban, 147.139.192.105.

Percobaan salah password sebanyak tiga kali telah dilakukan dan pada percobaan ke empat, mendapatkan response port 22: Connection refused, yang artinya permintaan akses ssh ditolak.

Berikut hasil pengecekan di VPS dengan adanya Fail2ban:

$ sudo fail2band-client status sshd

Pada gambar diatas terlihat bahwa ip yang digunakan untuk percobaan, berhasil diblock oleh Fail2ban.

Berikut ini beberapa perintah yang dapat digunakan secara manual pada Fail2ban:

$ sudo fail2ban-client set sshd unbanip <ip_yang_akan_dirilis>

$ sudo fail2ban-client set sshd banip <ip_yang_akan_dibanned>

$ sudo tail -f /var/log/auth.log //monitoring sshd

$ sudo tail -f /var/log/fail2ban.log //monitoring action layananDemikian cara mengamankan ssh VPS menggunakan Fail2ban, semoga dapat membantu. Informasi layanan VPS bisa Anda lihat detailnya melalui : VPS Murah dan VPS Alibaba.